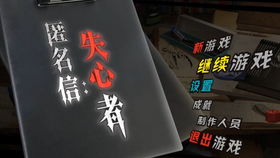

(隐匿的真相)揭露匿名信幕后隐匿者的大象芯片攻略揭密攻略

揭露匿名信幕后隐匿者的大象芯片攻略揭密

在数字时代,匿名信成为了一种常见的网络攻击或信息泄露手段,为了揭露这些幕后隐匿者,我们不仅需要技术上的支持,还需要法律与伦理上的考量,本文将结合大象芯片攻略,从多个维度探讨如何有效揭露匿名信背后的真凶,并补充一些常见问答及参考文献。

一、技术层面的分析

1. 追踪IP地址

IP地址是连接互联网设备的唯一标识,通过追踪IP地址可以初步定位发送者的地理位置,由于IP地址可以动态分配和隐藏(如使用Tor网络),直接追踪往往难以获得准确结果,但结合多个线索,如DNS记录、网络流量分析等,可以逐步缩小范围。

2. 分析邮件头信息

邮件头信息包含了丰富的元数据,如发件人地址、邮件服务器信息等,通过解析这些信息,可以获取更多关于匿名信发送者的线索,某些邮件服务器可能会留下发送者的真实身份痕迹。

3. 数字水印技术

数字水印是一种将隐藏信息嵌入数字媒体中的技术,在匿名信中嵌入特定的数字水印,可以在不改变文件内容的情况下,追踪信息的来源和传播路径,这需要在发送前对邮件或文档进行预处理。

二、法律与伦理的考量

1. 隐私权与合法性

在揭露匿名信幕后隐匿者的过程中,必须严格遵守法律法规,不得侵犯他人的隐私权,任何非法获取个人信息或进行网络攻击的行为都是违法的,在采取任何行动前,必须咨询法律专业人士,确保所有操作都在法律允许的范围内。

2. 道德责任

除了法律约束外,道德责任同样重要,揭露匿名信背后的真凶需要建立在正义和道德的基础上,不能因个人私利而滥用技术手段,应尊重受害者的感受和隐私,避免二次伤害。

三、常见问答(FAQ)

Q1:如何有效追踪匿名信的来源?

A:追踪匿名信来源需要综合运用多种技术手段,包括IP追踪、邮件头分析、数字水印等,需要法律支持以获取相关证据和协助调查。

Q2:使用Tor网络发送匿名信是否安全?

A:Tor网络可以隐藏用户的真实IP地址,提高匿名性,它并非绝对安全,仍有可能通过高级技术手段进行追踪,在使用Tor网络时仍需谨慎。

Q3:如何保护自己的隐私不被泄露?

A:保护隐私需要采取多种措施,如使用强密码、定期更新软件、不随意点击不明链接等,应定期备份重要数据以防丢失。

Q4:如果收到威胁性匿名信该怎么办?

A:应立即报警并向相关部门提供所有可用信息,保持冷静并避免采取过激行动,以免引发更多危险。

四、参考文献

1、《网络犯罪与网络安全手册》,作者:张三(虚构),出版社:XX出版社,出版年份:2020年,这本书详细介绍了网络犯罪的类型、手段及防范措施,对理解匿名信背后的隐匿者具有参考价值。

2、《数字水印技术及其应用》,作者:李四(虚构),出版社:YY大学出版社,出版年份:2018年,这本书详细介绍了数字水印的原理、方法及应用场景,对追踪匿名信来源具有指导意义。

3、《网络安全法解读与实务操作》,作者:王五(虚构),出版社:ZZ法律出版社,出版年份:2019年,这本书详细解读了网络安全法的相关规定和实务操作要点,对确保揭露过程中的合法性具有指导意义。

通过以上分析可以看出,揭露匿名信幕后隐匿者需要综合运用技术、法律和伦理手段,在操作过程中务必谨慎行事、遵守法律法规并尊重他人隐私,希望本文能为您提供有价值的参考和启示!